ci vous pirate IBM vous devenez le KING ces simple comme un clic !

by xerox

je traivail seule hahahaha tanck you for IBM BY XEROX SUPRA

Le Big Data pour lutter contre le risque d’attentats ou pour crée des attentas l arme ultime des USA et de L ISRAËL i2 EIA

Agrandir cette image Cliquez ici pour la voir à sa taille originale.

voila bande de putes d agent de merde mondial est ne compte pas sur URSS il utilise aussi

Bastien L 6 juillet 2017 Data Analytics Ecrire un commentaire

Le

terrorisme est l’un des principaux problèmes du 21ème siècle à

l’échelle mondiale. La menace est omniprésente et les attentats peuvent

survenir à tout moment. Pour lutter contre ce fléau, le Big Data se

présente comme un atout précieux. Dans l’Union Européenne, et dans les

autres grandes puissances de la planète, les technologies analytiques

sont utilisées pour anticiper le terrorisme et la menace d’attentats.

Découvrez la relation entre terrorisme et Big Data.

Terrorisme et Big Data : l’impact des technologies analytiques sur la sécurité

On

parle bien souvent de la façon dont le Big Data révolutionne les

entreprises, mais moins souvent de la façon dont cette technologie peut

être appliquée au domaine de la sécurité et de la surveillance. Dans un

futur proche, il sera possible de prédire les attaques terroristes en

combinant des informations en provenance des réseaux sociaux, des

recherches internet, des achats effectués et de la géolocalisation des

smartphones.

En effet, comme tout le monde, les terroristes

génèrent de plus en plus de données. Depuis leurs smartphones, mais

aussi par l’intermédiaire de la surveillance satellite, des caméras de

surveillance et des capteurs intégrés aux véhicules, tout ce que ces

êtres malfaisants font sur internet peut être suivi, stocké et analysé.

Ainsi, grâce à la technologie d’analyse prédictive, reposant sur les

techniques statistiques, le machine Learning et le forage de données, il

est possible d’analyser les faits courants et historiques pour prédire

les événements futurs. Par exemple, il est possible d’anticiper les

agissements terroristes et autres menaces de sécurité.

Dans

plusieurs pays, les forces de police analysent Twitter et les SMS pour

anticiper le terrorisme, et utilisent des algorithmes pour déterminer à

quel endroit doivent patrouiller les officiers en fonction des

agissements des suspects. Bien entendu, l’utilisation des analyses

prédictives pour la prévention terroriste risque d’avoir un impact

profond sur nos sociétés et nos démocraties. Même si les algorithmes

permettent de prédire avec précision les futurs attentats, certaines

personnes innocentes risquent d’être considérées à tort comme des

suspects. Il est nécessaire de trouver un moyen de minimiser les risques

d’erreurs.

Terrorisme et Big Data : le Big Data permet de prédire les attentats avec 90% de précision

a

surveillance des réseaux sociaux et des télécommunications n’est plus

aussi efficace que par le passé pour lutter contre la menace terroriste.

Les terroristes sont désormais plus prudents et se méfient des

autorités. Désormais, la clé pour prédire les attentats semble être le

Big Data. Les chercheurs de l’Université de Binghamton de New York ont

développé un Framework permettant de repérer les patterns de

comportements terroristes à partir des précédentes attaques.

Agrandir cette image Cliquez ici pour la voir à sa taille originale.

Le

Networked Pattern Recognition Framework (NEPAR) permet de prédire les

futures attaques mais aussi de détecter les terroristes potentiels pour

tenter de les arrêter à temps. En se basant sur les données issues de

plus de 150 000 attaques terroristes survenues entre 1970 et 2015,

l’étudiant Salih Tutun a développé un Framework permettant de calculer

les relations entre les attaques terroristes (l’heure, le type d’arme

utilisé) et de détecter les comportements terroristes à partir de ces

connexions.

Le Framework permet tout d’abord de développer des

réseaux de connexion entre les évènements, puis d’utiliser une approche

unifiée pour reconnaître les patterns. En comparant les résultats avec

les données existantes, la méthode se révèle être précise à hauteur de

90% pour prédire les futures attaques terroristes. De plus, elle permet

d’identifier les extensions des attaques avec une précision de 90%,

d’identifier les attaques multiples à 96%, et de comprendre les

objectifs des terroristes à 92%.

Selon Tutun, si la prédiction

d’attaques terroristes est une utopie, les patterns peuvent néanmoins

permettre de sécuriser un secteur efficacement. D’après lui, si l’on

parvient à résoudre le problème à Bagdad, il est possible de résoudre le

problème en Irak. Si le problème en Irak est résolu, le problème au

Moyen-Orient est résolu. Et si la crise du Moyen-Orient est résolue,

c’est un problème mondial qui est résolu, car les mêmes patterns

d’attaques terrosites à Bagdag se retrouvent à New York.

Terrorisme et Big Data : en Israël, le Big Data comme moteur de la lutte anti-terroriste

Selon

Ronen Horowitz, ancien chef de l’Israel Security Agency, le Big Data a

été beaucoup utilisé par l’armée et les agences de surveillance

israéliennes pour traquer les ennemis de l’Etat, y compris certains

leaders de Hamas tués pendant l’intervention dans la Bande de Gaza en

2016. D’après lui, les données non structurées comme les vidéos, les

images, les textes et les discours ont été utilisées par l’armée

israélienne pour suivre et tuer les ennemis.

De grandes sommes

sont investies par Israël dans ces technologies afin d’utiliser ces

informations pour les convertir en informations exploitables pour lutter

contre le terrorisme. Le pays semble largement en avance dans ce

domaine par rapport aux autres régions du monde.

Terrorisme et Big Data : les pays membres de l’Union européenne utilisent le Big Data pour déployer différentes mesures

Face

à la recrudescence d’attaques meurtrières, l’Union Européenne compte

mettre en place des alliances avec plusieurs pays musulmans pour lutter

contre le terrorisme. Cependant, il est très difficile de déployer des

mesures à l’échelle de l’Union européenne, car chaque pays emprunte une

direction différente. De plus, seuls les pays membres disposent de

services de surveillance suffisamment développés pour faire face à la

menace sécuritaire.

Ainsi, la France a décidé d’isoler les

prisonniers islamistes et prendre des mesures de collecte d’informations

plus importantes. Par exemple, les noms des passagers d’avions sont

désormais enregistrés. En Belgique, les lois sur les écoutes ont été

assouplies pour permettre aux autorités d’agir plus rapidement. Les

criminels terroristes sont désormais déchus de la nationalité belge. En

Allemagne, les cartes d’identité des extrémistes potentiellement

violents sont confisquées plus longtemps qu’avant, et les autorités

surveillent davantage de fréquences de communication mobile.

Agrandir cette image Cliquez ici pour la voir à sa taille originale.

Au

Royaume-Uni, les agences de sécurité ont plus de pouvoir pour

surveiller internet et les données mobiles. En Italie, des mesures de

prévention personnelles peuvent être utilisées par la police contre les

individus soupçonnés d’être des terroristes. Les contrôles sur le web

sont renforcés par le biais d’actions spécifiques, comme la création

d’une liste noire pour les sites suspectés d’être pro jihad. En Espagne,

les lois de Schengen ont été modifiées pour autoriser des contrôles aux

frontières pour les personnes soupçonnées d’être terroristes.

Pour

toutes ces mesures, allant de la confiscation des documents de voyage

des suspects à la réformation de l’espace Schengen, le Big Data

constitue un élément moteur. S’il est bien utilisé, le Big Data pourrait

effectivement permettre d’arrêter le terrorisme ou de réduire fortement

la menace d’ici 10 à 20 ans.

tout et piraté tout jusque votre

système électrique il on le pouvoir voire votre film téléchargé sans que

votre pc coi branché sur internet

ci vous piraté le logiciel est l accé a ces serveurs vous devenez le KING du monde entier

Un

nouvel outil permettant de transformer des données non structurées en

informations exploitables pourrait changer la manière dont les forces de

l'ordre combattent le terrorisme et remettent en question le débat sur

la collecte de données.

Les outils permettant de transformer des

données non structurées en informations exploitables s'améliorent, ce

qui pourrait modifier le calcul du rapport risque / rendement au cœur du

débat sur la collecte de données.

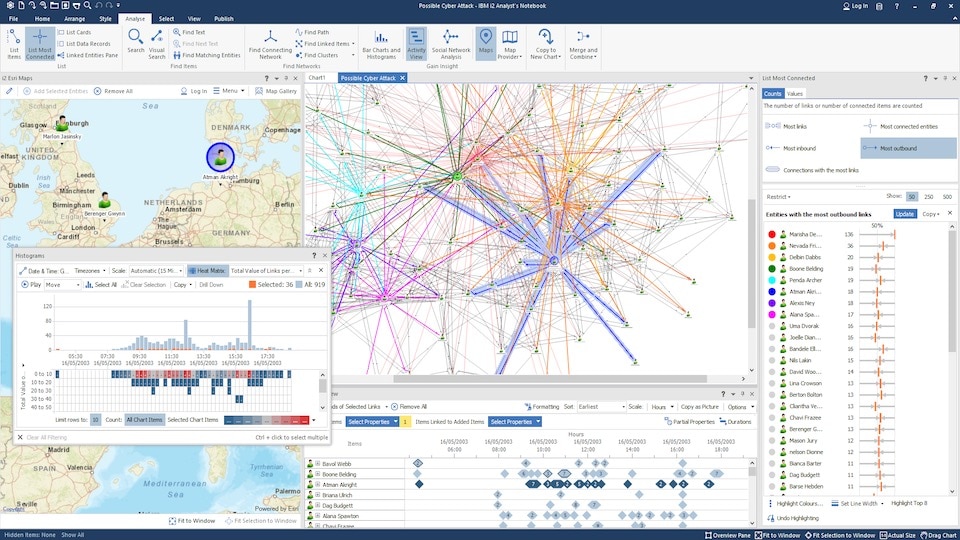

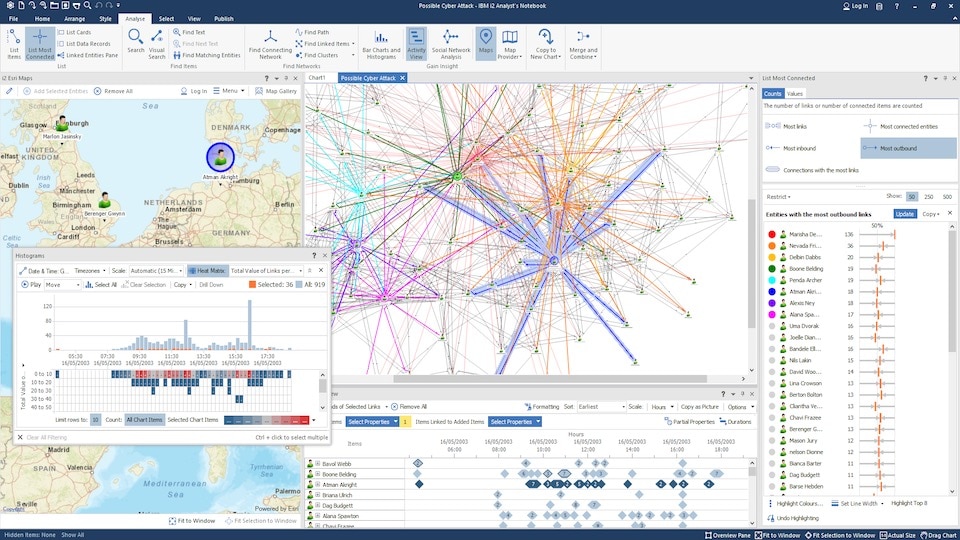

Prenez IBM i2 Enterprise

Insight Analysis ou i2 EIA . IBM a acheté i2 EIA en 2011 et a ajouté

certaines des capacités d’informatique cognitive brevetées de la

société, dont la plus célèbre est Watson, l’ IA qui a battu le champion

de Jeopardy, Ken Jennings.

IBM pense que cet outil pourrait aider

les gouvernements à séparer les vrais réfugiés des imposteurs, à

démêler les cellules terroristes ou même à prévoir les attentats à la

bombe.

En octobre dernier, alors que de nombreux pays européens

s'efforçaient de faire de la place pour les réfugiés syriens, d'autres

pays fermaient les portes, affirmant que les attaquants de l' Etat

islamique pourraient essayer de se fondre dans la foule.

«Notre

équipe mondiale, quelques-uns des Européens, ont été informés que

certaines populations affamées et abattues, victimes d'asile, se

trouvaient face à des hommes en âge de se battre qui sortaient de

bateaux qui paraissaient en très mauvaise santé. Était-ce une source de

préoccupation pour ISIS et, dans l'affirmative, ce type de solution

pourrait-il être utile? », A déclaré Andrew Borene, responsable des

initiatives stratégiques chez IBM .

IBM espérait montrer que l’

EIE i2 pouvait séparer les moutons des loups: c’est-à-dire des masses de

demandeurs d’asile inoffensifs des quelques personnes susceptibles

d’être liées au djihadisme ou qui mentaient simplement sur leur

identité.

«Pouvons-nous examiner rapidement le leadership d’ ISIS

basé sur des bases de connaissances existantes utilisant une analyse de

données non structurée? Pouvons-nous identifier les personnes

susceptibles de voyager sous de fausses identités ou passeports? Quelles

identités pourraient-ils utiliser? Si quelqu'un était un dormeur que

nous rencontrions, construirait-il une nouvelle légende [ou alias]? ...

Comment obtiendraient-ils ces passeports? ", A déclaré Borene.

IBM

a créé un scénario hypothétique, regroupant plusieurs sources de

données afin de les comparer à une liste fictive de réfugiés munis d’un

passeport. L’ensemble de données le plus important était peut-être une

liste de noms de victimes du conflit, extraits de rapports de presse

ouverts et d’autres sources. Une partie du matériel provenait du Dark

Web, des données relatives au marché noir des passeports; IBM déclare

avoir anonymisé ou masqué les informations personnelles identifiables

contenues dans cet ensemble. Un autre ensemble de données a été

constitué, mais sur le type de métadonnées actuellement disponibles pour

les gardes-frontières.

Les résultats dépendaient de qui

demandait quoi à partir des données. Borene a déclaré que le système

pourrait fournir un score indiquant la probabilité qu'un demandeur

d'asile hypothétique soit celui qu'il prétend être et qu'il le ferait

assez rapidement pour être utile à un garde-frontière ou à un policier.

Borene a pris soin d'indiquer que le score hypothétique n'était pas un indicateur absolu de culpabilité ou d'innocence.

Agrandir cette image Cliquez ici pour la voir à sa taille originale.

«C'est

comme un pointage de crédit. Un pointage de crédit est une excellente

donnée. Mais c'est une donnée. Pour les grandes décisions financières,

en plus de chercher un pointage… une personne avec un pointage de crédit

élevé peut toujours présenter un risque élevé. Quelqu'un avec un

pointage de crédit médiocre peut être un pari plus sûr », a-t-il

déclaré.

À un niveau supérieur, de retour au siège, un analyste

disposant d’un terminal dédié pourrait utiliser le système pour voir

immédiatement un large éventail de connexions ou intersections possibles

sur un sujet donné, révélant potentiellement des lieux, des

institutions, d’autres personnes ou des cibles auxquelles ils pourraient

être exposés. connecté. Les données Dark Web nettoyées étaient

particulièrement utiles ici.

«Nous pourrions créer une liste avec

ce niveau de détail granulaire: voici la personne; voici l'adresse à

laquelle ils ont été associés; voici les pays où ils ont suggéré de se

procurer des documents artificiels », a déclaré Borene.

Agrandir cette image Cliquez ici pour la voir à sa taille originale.

C'est

le genre de capacité qui pourrait figurer dans un thriller techno

hollywoodien. Consider Person of Interest , l’émission télévisée à

succès qui traite d’un énorme moteur d’analyse de données financé par le

gouvernement qui peut, entre les mains d’une équipe de vigiles

décousus, prévoir qui sera impliqué dans un crime, mais sans trop savoir

comment. Avec les bonnes données, la plate-forme i2 EIA va encore plus

loin dans cette capacité fictive.

Supposons que vous soyez un

analyste et que l’une des sources de données que vous extrayez soit les

contraventions de stationnement municipales. Vous constatez que l'une

des personnes suspectes que vous regardez a reçu plusieurs

contraventions de stationnement devant une salle de concert populaire,

puis qu'une autre personne a également obtenu des contraventions au même

endroit, mais à des moments différents. Cela indique-t-il une équipe

travaillant par équipes?

Ce type de petit détail pourrait

échapper à une salle remplie de détectives. Si vous deviez saisir

manuellement toutes les informations dans une seule base de données, le

processus pourrait prendre des jours, voire des semaines. Selon IBM , i2

EIA le rend instantané.

Supposons maintenant que les données

montrent que le violeur de stationnement A et le violeur de

stationnement B suivent également un DJ populaire sur Twitter, un

musicien jouant sur les lieux le mois prochain. Maintenant, vous avez

non seulement l'identité d'un complice potentiel, mais également la date

et le lieu d'une grève ciblée. Le système peut également alerter les

analystes lorsque de nouveaux événements d'intérêt se produisent et que

de nouvelles connexions sont établies, car les nouvelles personnes qui

suivent ce DJ reçoivent également d'étranges contraventions de

stationnement, tentent d'acheter des passeports auprès du même

fournisseur, etc.

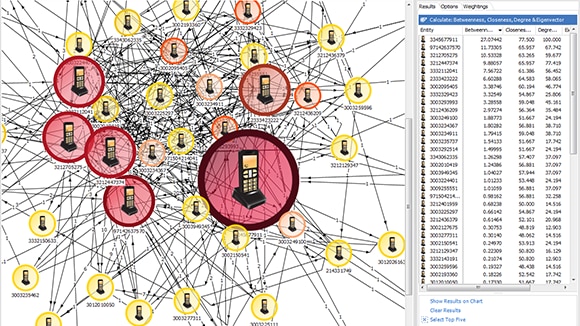

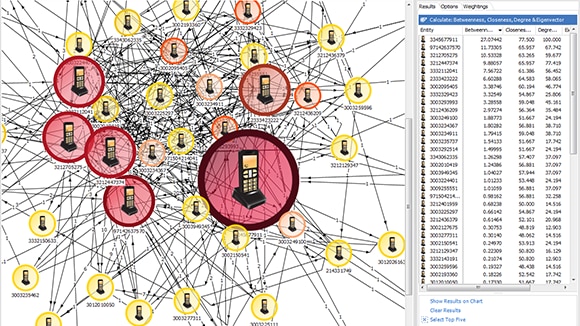

Un autre scénario que le groupe de Borene avait

organisé dans le cadre de la manifestation consistait en une

hypothétique bombe dans une gare, déclenchée par un SMS . En utilisant

des métadonnées SMS et téléphoniques inventées mais réalistes pour une

zone urbaine type, un analyste a ouvert une carte, tracé un cercle

autour de la zone et, en utilisant le moment exact de la détonation, a

découvert le numéro du téléphone qui avait envoyé le texte. . La

recherche sur ce numéro a immédiatement apporté davantage de numéros de

téléphone, d’adresses de personnes potentiellement connectées, de

numéros de sécurité sociale, tous liés au numéro initial.

"De diverses sources, une seule carte de baseball contenant toutes les informations", a déclaré Borene.

La conception logicielle prédit la vie… et la controverse

IBM

a achevé la construction de la manifestation en octobre, juste avant

que les assaillants affiliés à l'Etat islamique tuent 130 personnes à

Paris et en blessent des centaines d'autres. L'un des attaquants était

muni d'un faux passeport , selon l'Agence France-Presse. Le ministre

allemand de l'Intérieur, Thomas de Maizière, a émis l'hypothèse que

l'attaquant aurait pu porter délibérément le passeport pour susciter la

sympathie du public contre les réfugiés.

Si tel était le plan,

cela a fonctionné. Aux États-Unis, les candidats à la présidence ,

dirigés par le sénateur Ted Cruz, R-Texas, ainsi que les gouverneurs de

plus de 30 États , ont appelé à un moratoire sur la réinstallation des

réfugiés de guerre syriens.

Les réactions ont été vues par autant

que les extrêmes. Comme l' a rapporté Defense One , le Haut

Commissariat des Nations Unies pour les réfugiés ( HCR ) effectue divers

tests de dépistage pour s'assurer que les réfugiés sont bien ce qu'ils

prétendent être. Le département de la Sécurité intérieure procède

également à des contrôles sur les réfugiés se rendant aux États-Unis.

Mais

la menace n'est pas entièrement fabriquée, du moins, pas par les

opportunistes politiques. Des rapports récents indiquent qu'ISIS a

développé une capacité «industrielle» de produire de faux passeports.

Des plates-formes telles que i2 EIA pourraient potentiellement renforcer

les processus de filtrage et rassurer le public sur l'identité de ceux

qui cherchent à entrer dans le pays, tout en privant certains ambitieux

agents de bureau d'un sujet de discussion effrayant.

Mais cela ne signifie pas que de telles capacités ne seront pas sans risques ni controverses.

Les

représentants d' IBM ont souligné que l' EIE i2 ne recueillait pas de

renseignements; cela aide simplement à ingérer et à donner un sens aux

données non structurées. Ce ne sont ni des espions, ni des agents, ni

des agents, mais des ingénieurs.

Toutefois, plus i2 EIA reçoit

des données, plus elles deviennent utiles. Et cela pourrait inciter les

législateurs et autres à continuer d'alimenter de nouveaux flux de

données, potentiellement sensibles, vers la bête.

Réfléchissez au

débat sur la collecte par le gouvernement américain des métadonnées de

téléphonie groupée du grand public. Le programme de la NSA a

officiellement pris fin en novembre, mais les compagnies de téléphone

doivent désormais collecter elles-mêmes les métadonnées et les

transmettre au gouvernement sous certaines conditions. De nombreux

défenseurs de l'ancien programme ont affirmé qu'il s'agissait d'un outil

essentiel contre le terrorisme. La publication de l'Académie nationale

des sciences intitulée Vrac Collection of Signals Intelligence: Options

techniques énonce clairement ce point de vue: «Il n'y a pas de technique

logicielle qui puisse remplacer complètement la collecte en vrac, qui

permet de répondre aux questions relatives au passé une fois que de

nouvelles cibles ont été connues».

Pourtant, les défenseurs du

programme gouvernemental ne pouvaient associer la pratique de la

collecte de métadonnées en masse à des résultats clairs en matière de

sécurité publique, du moins pas d'une manière convaincante pour de

nombreux membres du Congrès, le président ou le public.

C’est peut-être moins le reflet des données que la pénurie d’outils pour l’analyser correctement.

En

bout de ligne: les outils s’améliorent rapidement et cela pourrait

modifier les calculs à mesure que le public et ses dirigeants débattent

des futures politiques de collecte de données.

Patrick Tucker

est éditeur de technologie pour Defense One. Il est également l'auteur

de The Naked Future: Que se passe-t-il dans un monde qui anticipe tous

vos mouvements? (Current, 2014). Auparavant, Tucker a été rédacteur en

chef adjoint de The Futurist pendant neuf ans. Tucker a écrit sur la

technologie émergente dans Slate, ... Biographie complète

Les propriétaires de maison s'intéressent aux idées techniques les plus ambitieuses du Pentagone

2

Un panneau de la maison rejette la force spatiale

3

La plus récente arme armée par l' IA : des photos de la Terre «fausses et profondes»

Souscrire

Recevoir des mises à jour quotidiennes par courrier électronique:

Abonnez-vous au quotidien Défense One.

Soyez le premier à recevoir des mises à jour.

Ne manquez pas

Philippine and U.S. Marines begin their assault after storming the

beach during an amphibious landing exercise at the two-week joint

U.S.-Philippines military exercise.

Qu'est-ce que la compétition de grande puissance? Personne ne le sait vraiment

John Bolton, Trump's national security advisor, at the White House on

Apr. 30, 2019. Bolton announced via email later that week a US aircraft

carrier, ships and bombers would shift toward Iran, sparking fears of

conflict.

Comment ne pas annoncer un déploiement de navire

Students waves to members of the Chinese Antarctica Research Team

aboard the polar expedition ship Xuelong as they leave Shanghai in east

China Friday, Nov. 18, 2005.

Le Pentagone met en garde contre la montée de la Chine dans l'Arctique

In this file image made from video taken on Monday, April 9, 2018, bodies are recovered by volunteers in Mosul's Old City.

La protection des civils a toujours son importance dans le conflit entre grandes puissances

In this photo reviewed by U.S. military officials, detainees stand

inside the Camp VI detention facility, Wednesday, April 17, 2019, in

Guantanamo Bay Naval Base, Cuba.

Guantanamo est en train de devenir une maison de retraite pour ses suspects âgés de terrorisme

Commentaires

Enregistrer un commentaire