Le mal caché partie one Préface Ce document est consacré aux personnes connues et inconnues qui ont été poussées au suicide ou ont commis des actes de violence à la suite être harcelés par des groupes de vigilance organisés. Mon objectif est de rendre leurs opérations aussi visibles que possible. Ce rapport est basé sur un livre électronique en ligne situé à l'adresse www.rich-essence.com. Il existe de nombreux autres groupes de traque organisée sites disponibles, certains sont internationaux et multilingues. Ils peuvent être facilement trouvés en utilisant le moteur de recherche Yahoo &. en tapant des phrases telles que "harcèlement organisé", "harcèlement par un gang" ou "harcèlement par un vigile". Vous trouverez plusieurs sites qui offrira une mine d'informations sur le sujet. Tout au long de ce document, je présenterai des preuves de ce que je crois être des activités hautement organisées, secrètes et financées par l'État de...

voila bande de putes d agent de merde mondial est ne compte pas sur URSS il utilise aussi

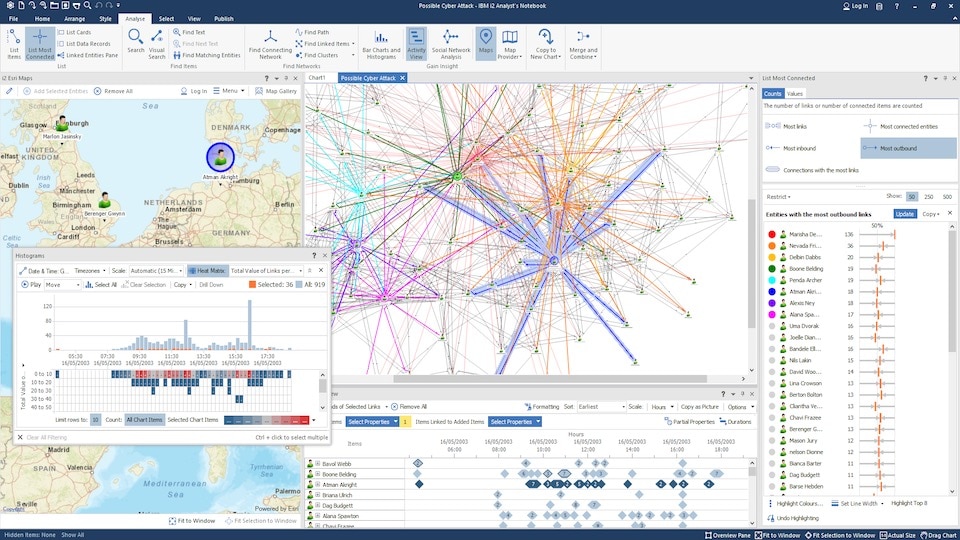

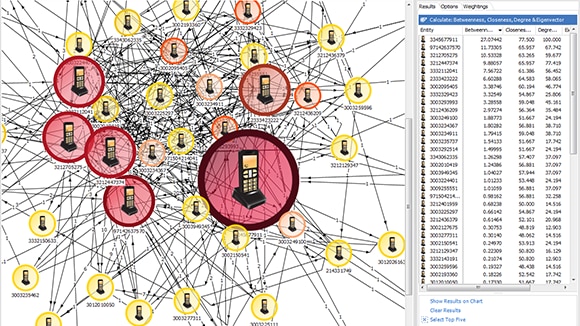

Le Networked Pattern Recognition Framework (NEPAR) permet de prédire les

futures attaques mais aussi de détecter les terroristes potentiels pour

tenter de les arrêter à temps. En se basant sur les données issues de

plus de 150 000 attaques terroristes survenues entre 1970 et 2015,

l’étudiant Salih Tutun a développé un Framework permettant de calculer

les relations entre les attaques terroristes (l’heure, le type d’arme

utilisé) et de détecter les comportements terroristes à partir de ces

connexions.

Au Royaume-Uni, les agences de sécurité ont plus de pouvoir pour

surveiller internet et les données mobiles. En Italie, des mesures de

prévention personnelles peuvent être utilisées par la police contre les

individus soupçonnés d’être des terroristes. Les contrôles sur le web

sont renforcés par le biais d’actions spécifiques, comme la création

d’une liste noire pour les sites suspectés d’être pro jihad. En Espagne,

les lois de Schengen ont été modifiées pour autoriser des contrôles aux

frontières pour les personnes soupçonnées d’être terroristes.

«C'est comme un pointage de crédit. Un pointage de crédit est une

excellente donnée. Mais c'est une donnée. Pour les grandes décisions

financières, en plus de chercher un pointage… une personne avec un

pointage de crédit élevé peut toujours présenter un risque élevé.

Quelqu'un avec un pointage de crédit médiocre peut être un pari plus sûr

», a-t-il déclaré.

C'est le genre de capacité qui pourrait figurer dans un thriller techno

hollywoodien. Consider Person of Interest , l’émission télévisée à

succès qui traite d’un énorme moteur d’analyse de données financé par le

gouvernement qui peut, entre les mains d’une équipe de vigiles

décousus, prévoir qui sera impliqué dans un crime, mais sans trop savoir

comment. Avec les bonnes données, la plate-forme i2 EIA va encore plus

loin dans cette capacité fictive.

Posts les plus consultés de ce blog

Google accusé de tracer la localisation de ses utilisateurs même lorsque la fonction est désactivée Publié par wikistrike.com sur 31 Mai 2021, 07:42am Catégories : #Science - technologie - web - recherche De nouveaux documents présentés par Business Insider dans le cadre d’un procès contre Google révèlent que l’entreprise conservait délibérément les données de localisation des utilisateurs alors même que la fonction était désactivée. Des documents présentés dans le cadre de poursuites judiciaires contre Google révèlent que des cadres et ingénieurs savaient que le géant d’Internet empêchait les utilisateurs de smartphones d’échapper à leur localisation, rapporte Business Insider. Cette action en justice avait été intentée l’année dernière par le procureur général de l’Arizona, Mark Brnovich, alléguant que la société avait illégalement suivi la localisation des utilisateurs d’Android sans leur consentement, même si les utilisateurs avaient désactivé les fonctionnalités de su...

p

p p

p p

p p

p p

p p

p

Commentaires

Enregistrer un commentaire